WireGuardのVPNサーバーへ、各端末から接続してみます。

事前にサーバーの作成が必要ですので、下記の記事を参考にWireGuardサーバーを作成して下さい。

OSX・Windows端末からの接続

OSX・Windowsでの接続方法は、アイコンなど違いはありますが接続方法は同じです。

今回は、作業したOSXで説明します。

アプリのダウンロードとインストール

下記、WireGuardサイトから端末の環境にあったアプリをダウンロードしてインストールを行います。

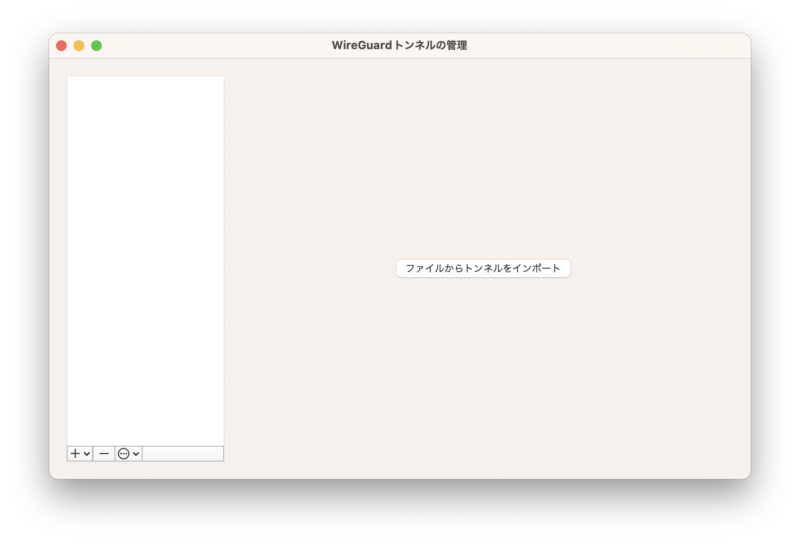

アプリの起動と設定ファイルのインポート

アプリを起動すると下記の画面になると思います。

中央の「ファイルからトンネルをインポート」をクリックし、先に作成したクライアント側の設定ファイルを選択しインポートを行います。

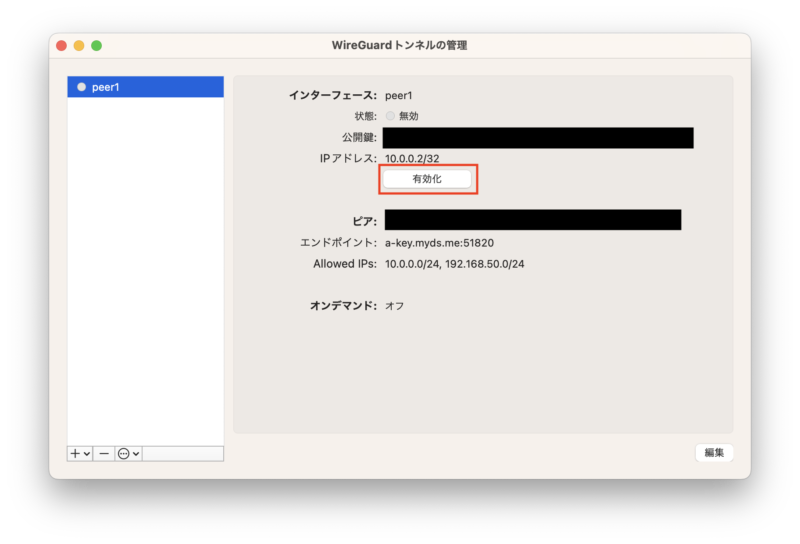

VPN構成の追加を許可します

インポートできたら、赤枠の有効化をクリックするとVPNに接続されます。

iOS・Android端末からの接続

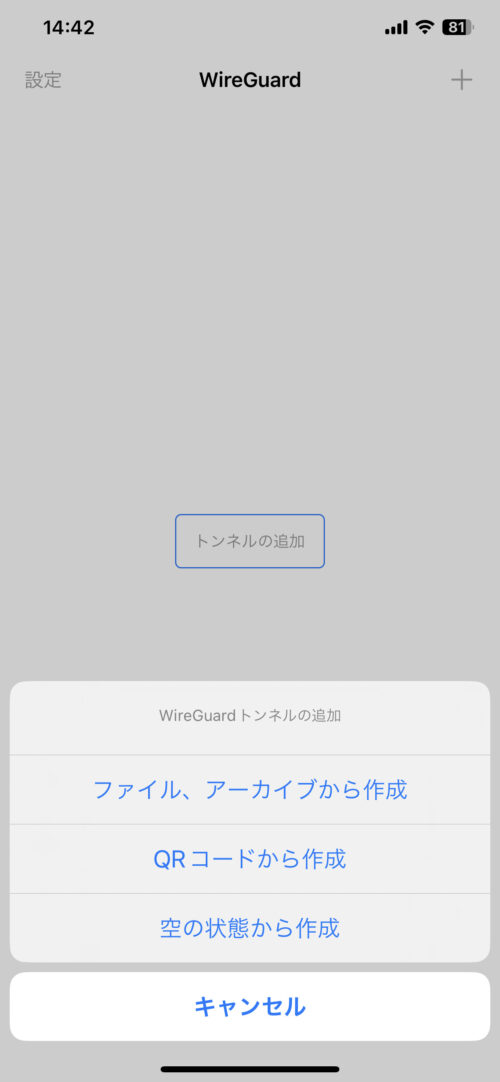

基本的にOSX・Windows端末での接続方法と同じで、アプリを起動してクライアント側の設定ファイルをインポートすれば完了です。

アプリのインストール

アプリのリンクは下記

アプリを立ち上げ「トンネルの追加」をタッチすると、「ファイル、アーカイブから作成」「QRコードから作成」「空の状態から作成」とあり、設定ファイルのインポートができます。

問題は、設定ファイルをどの様にiOS・Androidへ移すかです。

iOS・Androidアプリの場合、設定ファイルをクラウド環境にアップロード、メールに添付して保存、USB接続で転送などの方法、設定ファイルをQRコード化してカメラで読み取る、もしくは全ての情報を手入力する方法が選べます。

ですが、WireGuardでは、クライアント設定ファイルに、接続する為の全ての情報が記載されており、追加パスワードの要求等無く、設定ファイルが有れば、誰でもVPN接続が可能になってしまいます。

なので、設定ファイルの取り扱いは慎重にする必要があり、無料でテキストをQRコード化してくれるサイトなどは、セキュリティー的に使用しない方が良いでしょう。

QRコードでインポートする場合は、ローカルでテキストファルをQRにできるコマンドやアプリを使用しましょう。

接続できないときは・・・

私も初めから接続できた訳では無く、何度か設定を見直し接続する事ができました。

上手く接続されない時は、もう一度、下記ポイントを確認してみて下さい。

v6プラス環境でUDPポート開放ができていますか?

v6プラス環境では、使用できるポートが割振られる形です。

関連記事を確認して、使用できるポートを確認、UDPでポート開放するよう設定されていますか?

また、宛先のIPアドレスは、NASでは無くWireGuardをインストールしたサーバーのIPアドレスになっていますか?

UbuntuServerは、固定IPアドレスが割り振られていますか?

UbuntuServerのインストール時、DHCPでは無く固定IPアドレスを割り振らないと、再起動時にIPアドレスが変わってしまうので、必ず固定IPアドレスを割り振る様設定して下さい。

パケット転送を有効にしていますか?

UbuntuServerの設定で、パケット転送を有効化していないと、サーバーにしかアクセスできません。

パケット転送を有効にしてサーバー側のローカルエリアにアクセスできる様にしましょう。

設定ファイルの鍵は正しく記入されていますか?

私が一番初めに躓いた部分ですので、設定ファイルの鍵の関係性だけ記載します。

#サーバー側の設定

[Interface]

PrivateKey = サーバーキー(秘密鍵)

[Peer]

PublicKey = ピア1パブ(公開鍵)

#クライアント側の設定

[Interface]

PrivateKey = ピア1キー(秘密鍵)

[Peer]

PublicKey = サーバーパブ(公開鍵)

genkeyコマンドで作成した秘密鍵を元に、pubkeyコマンドで公開鍵を作成します。

作成した公開鍵をお互いに交換する様なイメージです。

WireGuardを起動していますか?

設定は完了していますが、WireGuardを起動しないとVPNサーバーとして機能しませんので、wg-quickコマンドで起動するか、自動起動の設定を行いましょう。

まとめ

以上でWireGuardの高速VPNサーバー作成とクライアント接続ができました。

速度に関しては、明らかにOpenVPN接続より高速です!

OpenVPNの時は、あぁ、VPN接続だと感じますが、WireGuardではVPN接続であることを感じません。

今回は、Synology NAS内の仮想マシンでVPNサーバーを作成しましたが、もちろん普通のパソコンでもRaspberry Piでも運用できるので、NASが無くても大丈夫です!

在宅ワークで使えると、凄く快適な環境ができますね!

コメント

コメント一覧 (2件)

VPNをSynology NASで使うなら、TailscaleやZeroTierがお勧めです。

Tailscaleはパッケージが存在しますし、

https://www.synology.com/ja-jp/dsm/packages/Tailscale

ZeroTierは以下の手順でインストールできます。

https://docs.zerotier.com/devices/synology/

TailscaleのMagicDNSはとても便利で、 http://ds218 とかで、NAT越えでアクセスできます。

そして、ZeroTierはとても軽いので、OpenWrtでも利用できます。

WireGuardの設定は難しく、2台をペアリングしただけで諦めました。

返信遅くなり、申し訳ありません。

コメントありがとうございます。

ZeroTierは、全く知識ありませんので、勉強してみます。

Tailscaleは、パッケージがあるので管理が簡単そうで良いですが、アカウント作成が若干気になってしまい手付かずでした。

WireGuardの欠点は、やはり構築の難しさだと思います。

WEBでWireGuardのクライアント管理が出来るDockerのコンテナがあるので、今度、その記事も書いてみたいと思います。